Windows Stability Center, descrizione e rimozione

Appartiene alla famiglia dei falsi analizzatori di computer, la sua caratteristica è quella di aprire delle finestre dove vengono segnalate false infezioni rilevate da una versione fake di Microsoft Security Essentials, viene scaricato principalmente attraverso canali P2P, se installato crea non pochi problemi di rimozione. Dopo aver eseguito l’installer, verranno lanciati i file di sistema sc.exe (Service Controller), net.exe (Microsoft Windows Networking). Viene aggiunto il file aldwfx.exe (nome random), con attributo nascosto, in C:|Documents and Settings|nome_utente|Dati applicazioni|Microsoft|

ldwfx.exe (nome random) aggiunge i seguenti valori nel registro

Nome: enableLUA

Dati: 0x00000000

in

HKLM|SOFTWARE|Microsoft|Windows|CurrentVersion|policies|system|

Nome: ConsentPromptBehaviorAdmin

Dati: 0x00000000

in

HKLM|SOFTWARE|Microsoft|Windows|CurrentVersion|policies|system|

Nome: ConsentPromptBehaviorUser

Dati: 0x00000000

in

HKLM|SOFTWARE|Microsoft|Windows|CurrentVersion|policies|system|

verranno create delle chiavi, questo per disattivare gli antivirus Microsoft Security Essentials, Nod32, Avast

con valori

Nome: Debugger

Dati: svchost.exe

Viene lanciato il file di sistema mshta.exe, applicazione che serve per leggere i file con estensione .hta, applicazioni html capaci di caricarsi indipendentemente dal browser. L’esecuzione di questo file servirà al malware per connettersi all’URL

http://softs***inc.com/soft-usage/favicon.ico[RIMOSSO]

Verrà modificata la chiave

HKCU|Software|Microsoft|Windows NT|CurrentVersion|Winlogon

aggiungendo il valore

Nome: Shell

Dati: C:|Documents and Settings|nome_utente|Dati applicazioni|nome_random.exe

Per disabilitare il ripristino di configurazione di sistema (System Restore), viene modificata la chiave

HKLMSOFTWARE|Microsoft|Windows NT|CurrentVersio|SystemRestore|

Nome: DisableSR

Dati: 0x00000000

in

Dati: 0x00000001

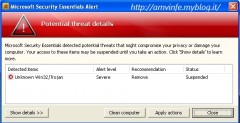

Al riavvio del computer verrà mostrata a video una falsa rilevazione del fake Microsoft Security Essentials

se decideremo di rimuovere il malware, che in realtà non esiste, verrà aperta una finestra con il seguente messaggio

Un report a video della scansione ci avviserà di una serie di errori che in realtà non sono presenti, questo per convincere l’utente ad acquistare il prodotto con carta di credito.

Verrà aperta una falsa connessione sicura (https), al momento il sito non è raggiungibile.

Rimozione

Per eliminare l’infezione useremo rkill (di Lawrence Abrams aka Grinler) e Malwarebytes

useremo anche shell.reg (di Lawrence Abrams aka Grinler) utile a ripristinare i corretti valori del registro in Winlogon

REGEDIT4

[HKEY_CURRENT_USERSoftwareMicrosoftWindows NTCurrentVersionWinlogon]

“Shell”=-

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon]

“Shell”=”Explorer.exe”

1 scarichiamo sul desktop ed seguiamo il file rkill ed attendiamo fino a quando non verrà aperta e chiusa, in rapida sequenza, una finestra dos.

2 scarichiamo sul desktop ed eseguiamo shell.reg, accettiamo l’unione al registro

3 scarichiamo ora Malwarebytes, dopo averlo installato ed aggiornato eseguiamo una scansione completa del computer

4 rimuoviamo i valori infetti, riavviamo il computer